DVWA01

DVWA01

MooSeDVWA

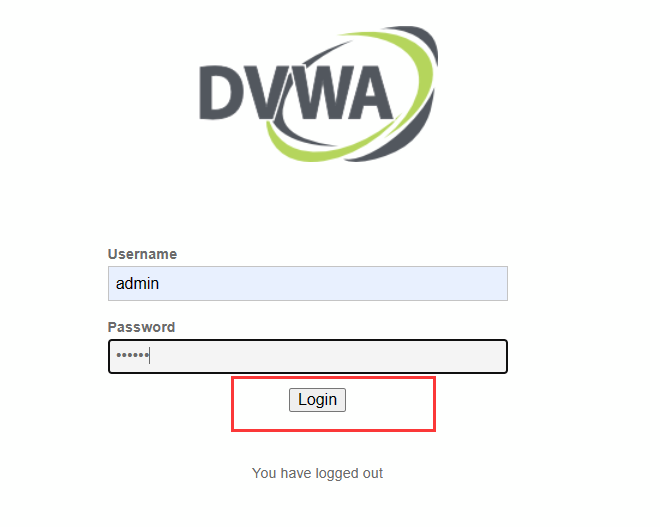

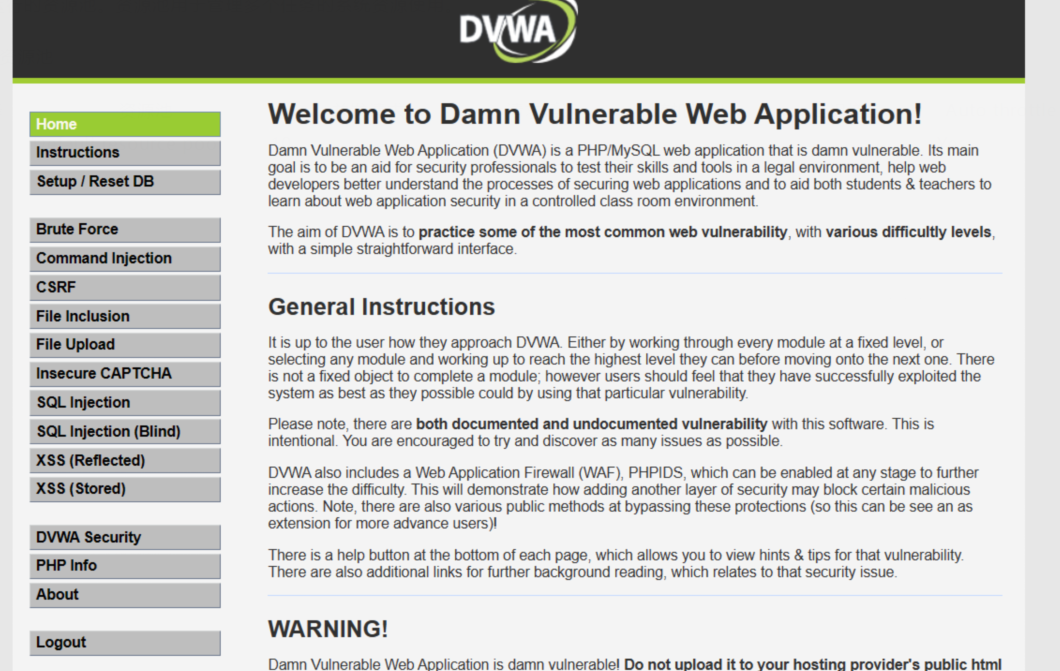

这是一个DVWA靶场!账号是admin,密码是什么?你猜猜?

该靶场的flag就是密码经过md5加密后的字符串,格式如下:

ROIS{md5加密后的字符串}

- 首先打开网址,进入一个登录界面

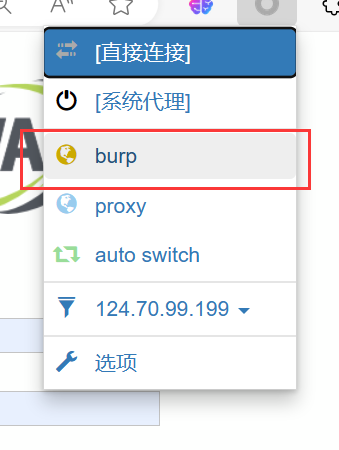

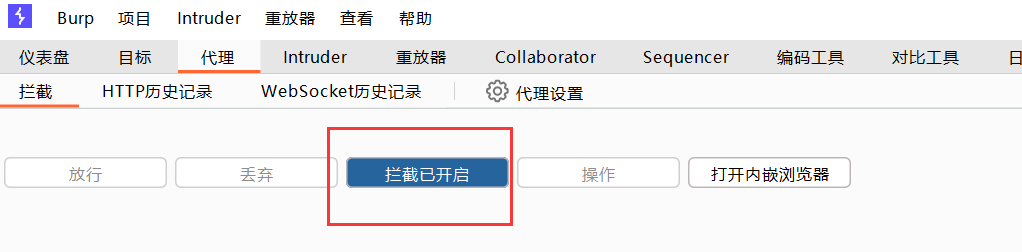

- 我们来使用bp抓包

- 小技巧:先打开bp,后开启拦截,最后点login拦截

- 将拦截到的HTTP发送到intruder进行爆破

- 首先对password和user_token添加payload

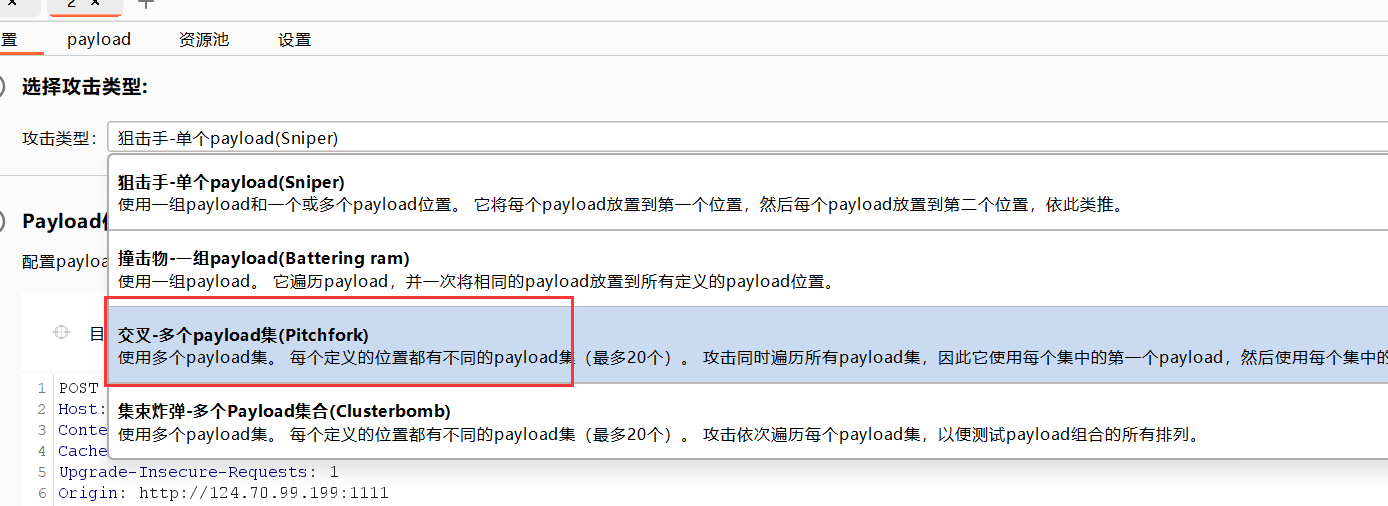

- 由于是含user_token的弱密码爆破,所以选用Pitchfork作为攻击类型

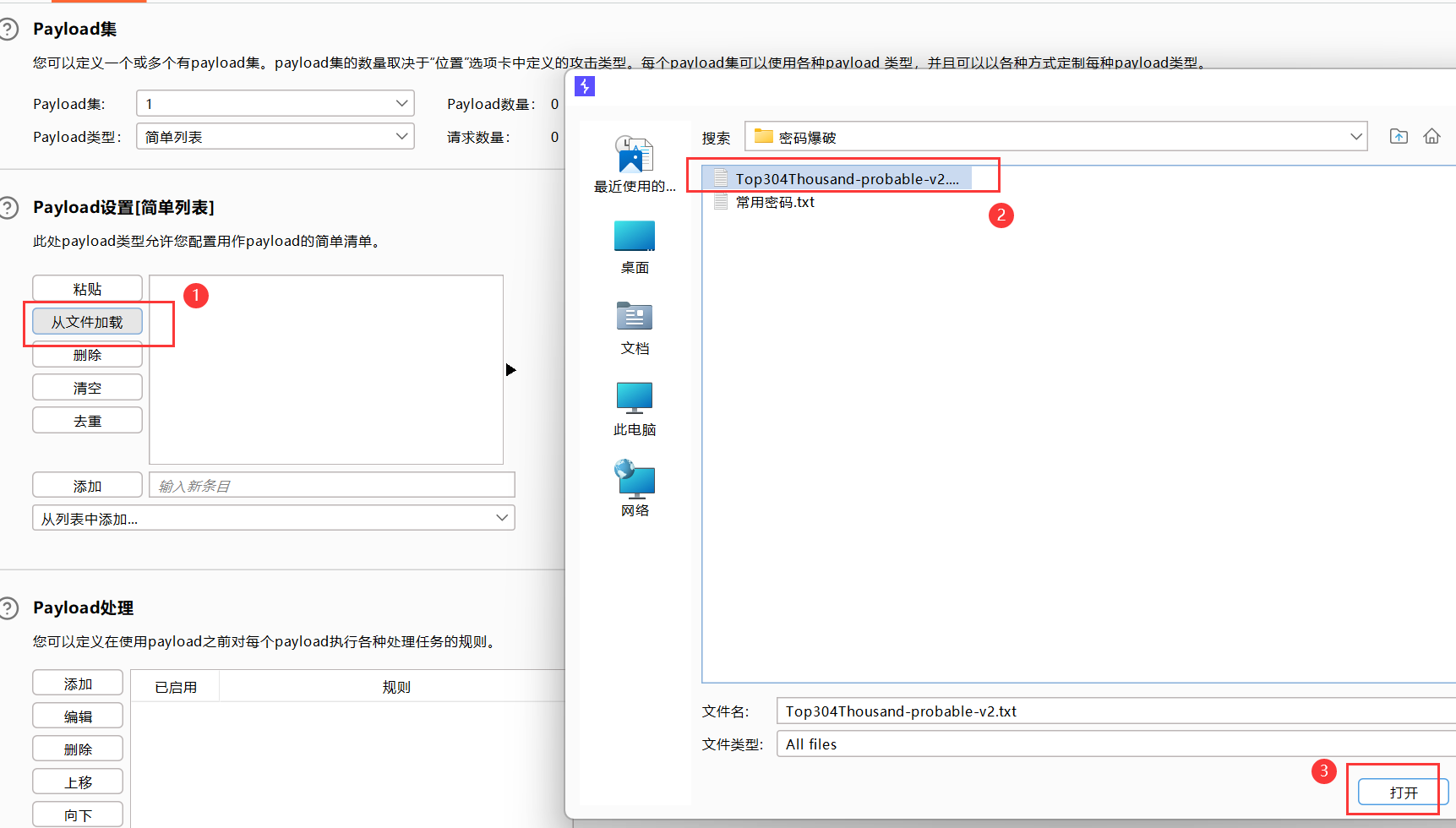

- 导入密码字典

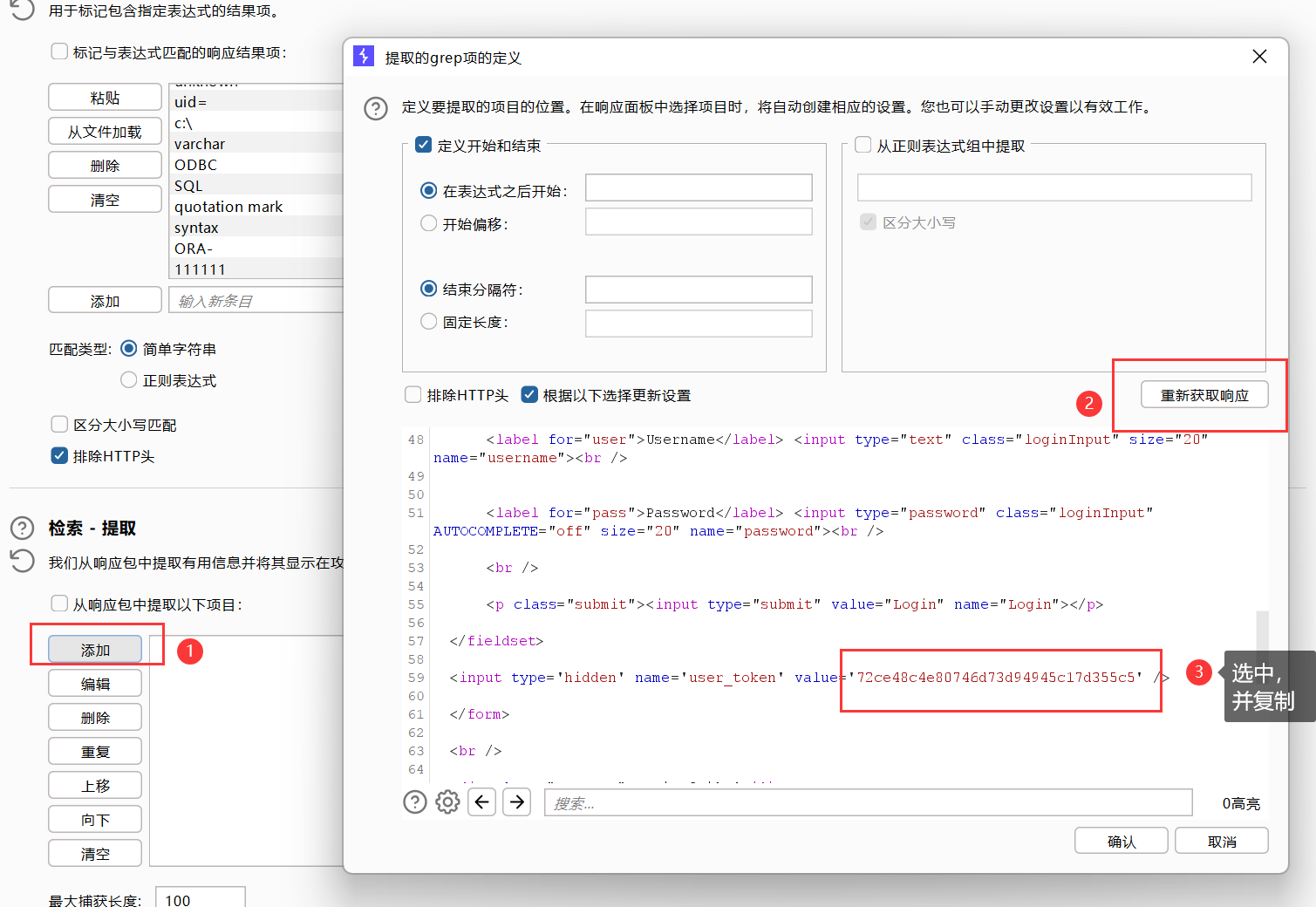

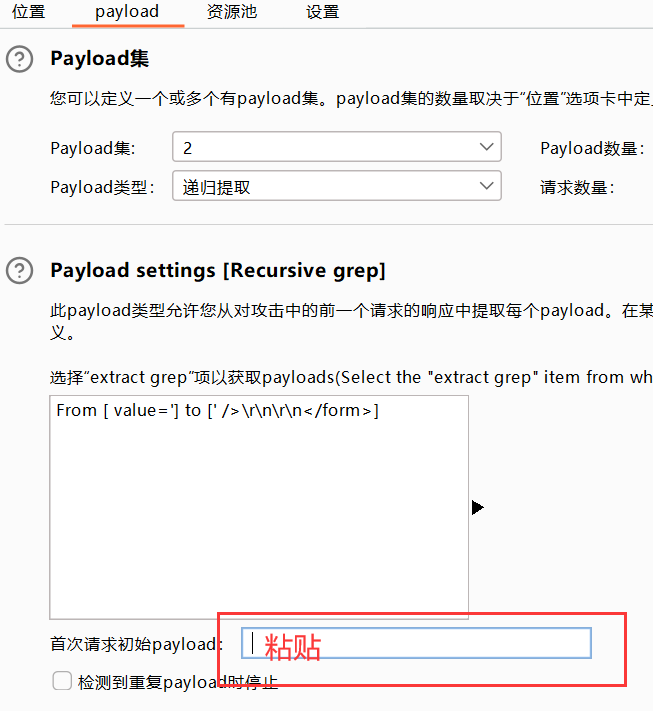

- Payload2类型用Recursive grep

- 重点:这里有个小坑,必须开启重定向才能找到token值

- 所以设置一个跟随重定向

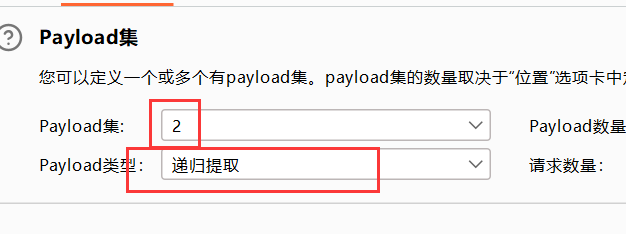

- 添加value值

- 将刚刚复制的payload粘贴到这里

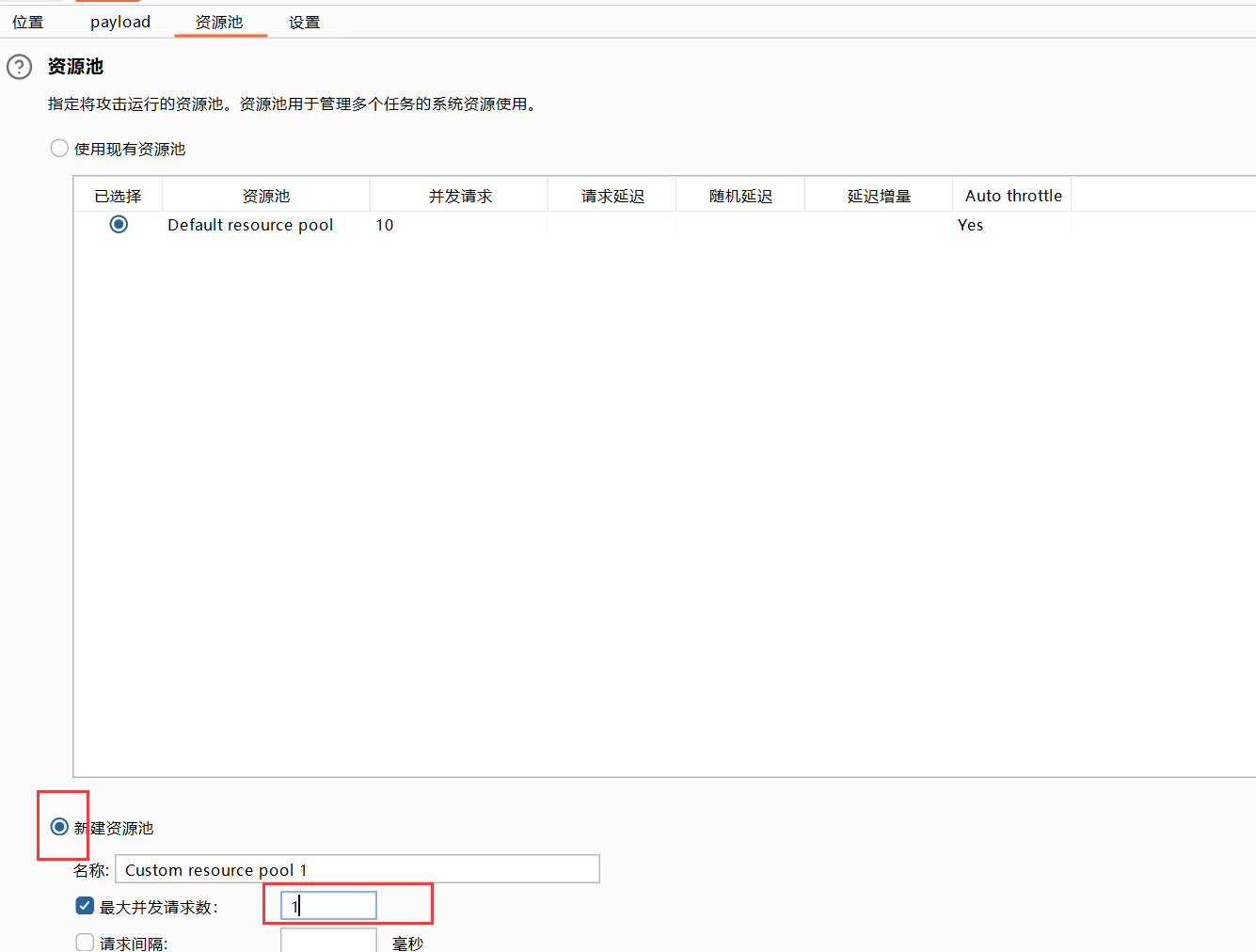

- 创建一个新的资源池,最大并发请求数为1

- 最后进行爆破就行了

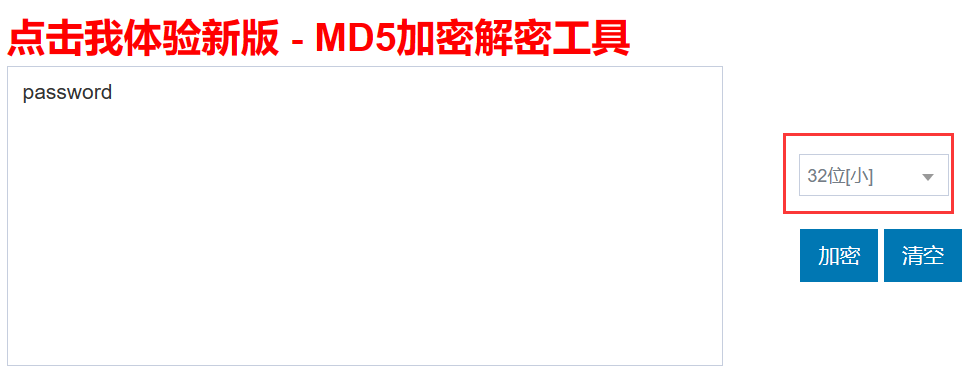

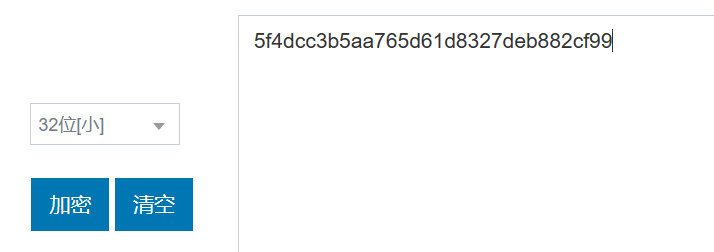

- 成功进入界面,密码为password,将其进行md5加密

- 经过尝试,发现flag为32位小写字符串